Работаем с реестром запрещенных ресурсов

обобщенный мануал. в инете много примеров. кривых и рабочих. тут краткий ход действий.

и так получен етокен с новым ключом.

качаем утилиту P12FromGostCSP с оф.сайта. которая на данный момент уже платная и стоит 1200р.

мы воспользуемся их же версией. бесплатной free P12FromGostCSP download.

Перед всем этим в криптопро заходим в сервис — просмотреть сертификаты в контейнере — обзор, выбрать токен — установить

Win32OpenSSL-1_1_0c.exe

далее еще проще. ставитм openssl на рабочий пк. делаем в нем правку конфига.

в самое начало

в конец файла

пропишем openssl в окружении

ну и в PATH

Файл PKCS#12 должен содержать сертификат и закрытый ключ!

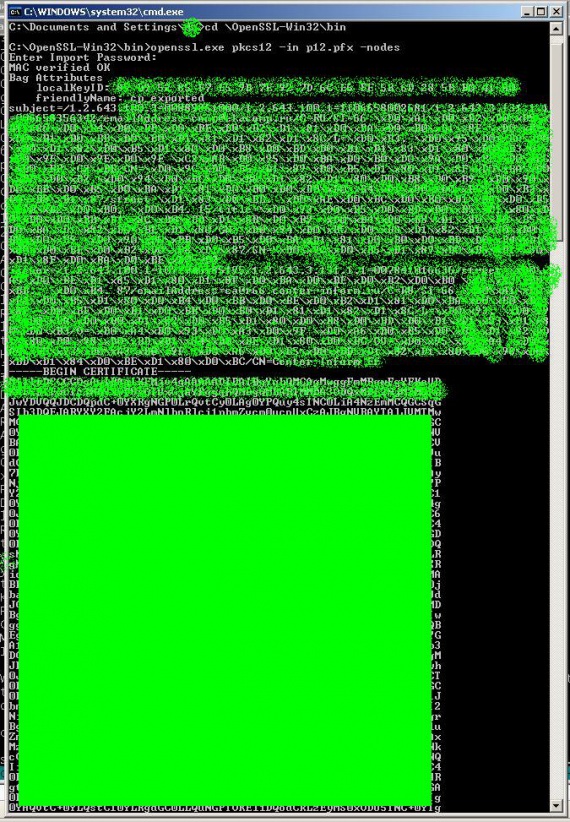

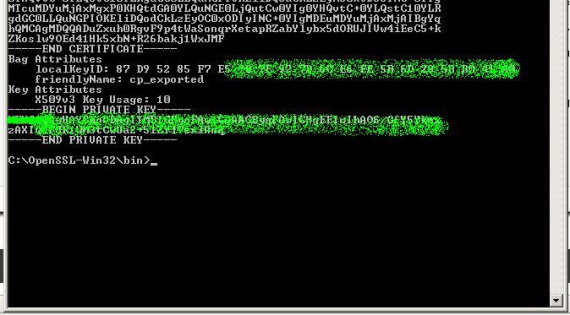

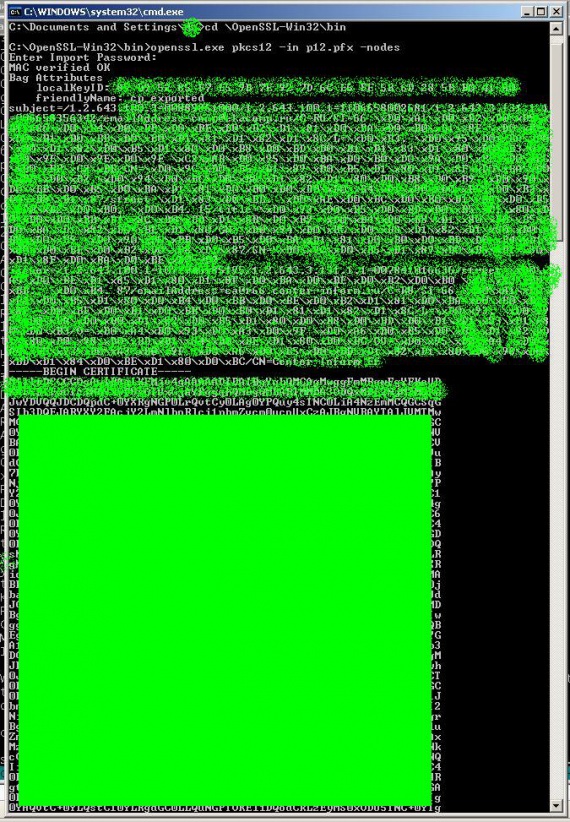

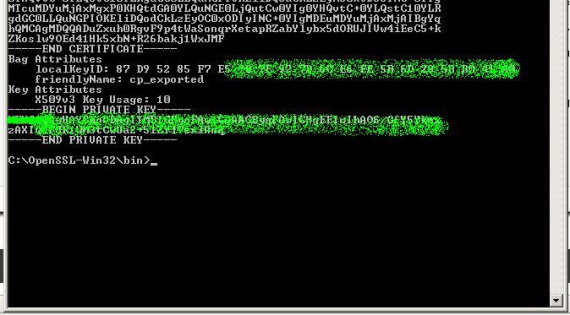

Проверить это можно командой:

openssl.exe pkcs12 -in C:/key.pfx -nodes

теперь необходимо его преобразовать его PEM. В OpenSSL это делается так (через командную строку — может запросить пароль которым защищен Ключ PKCS#12):

теперь можно наш key.pem использовать для запросов.

p.s.

Подписать запрос можно через OpenSSL следующей командой:

и так получен етокен с новым ключом.

качаем утилиту P12FromGostCSP с оф.сайта. которая на данный момент уже платная и стоит 1200р.

мы воспользуемся их же версией. бесплатной free P12FromGostCSP download.

Перед всем этим в криптопро заходим в сервис — просмотреть сертификаты в контейнере — обзор, выбрать токен — установить

Win32OpenSSL-1_1_0c.exe

далее еще проще. ставитм openssl на рабочий пк. делаем в нем правку конфига.

в самое начало

openssl_conf = openssl_defв конец файла

[openssl_def]

engines=engine_section

[engine_section]

gost=gost_section

[gost_section]

engine_id=gost

dynamic_path = C:/OpenSSL-win32/bin/gost.dll

default_algorithms=ALLпропишем openssl в окружении

OPENSSL_CONF = C:/OpenSSL-win32/bin/openssl.cfgну и в PATH

C:/OpenSSL-win32/bin;Файл PKCS#12 должен содержать сертификат и закрытый ключ!

Проверить это можно командой:

openssl.exe pkcs12 -in C:/key.pfx -nodes

теперь необходимо его преобразовать его PEM. В OpenSSL это делается так (через командную строку — может запросить пароль которым защищен Ключ PKCS#12):

openssl.exe pkcs12 -in key.pfx -out key.pem -nodes -clcertsтеперь можно наш key.pem использовать для запросов.

p.s.

Подписать запрос можно через OpenSSL следующей командой:

openssl.exe smime -sign -in C:/request.xml -out C:/request.xml.sign -signer C:/key.pem -outform DERhttp://habrahabr.ru/post/187574/

0 комментариев